Po pobraniu i zainstalowaniu najnowszej wersji Trend Micro HijackThis otwórz plik. Jeśli komputer nie może otworzyć programu, spróbuj zmienić nazwę pliku na inny (na przykład sniper.exe) i uruchom go ponownie. Po otwarciu powinieneś zobaczyć ekran podobny do pokazanego poniżej.

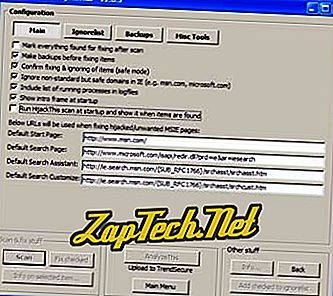

Kliknij ostatni przycisk „Żadne z powyższych, po prostu uruchom program” i wybierz przycisk „Config ..”. Upewnij się, że zaznaczone są pola wyboru następujących elementów.

- Twórz kopie zapasowe przed naprawieniem elementów

- Potwierdź ustawienie i ignorowanie elementów

- Ignoruj niestandardowe, ale bezpieczne domeny w IE

- Dołącz listę uruchomionych procesów w plikach dziennika

Po sprawdzeniu lub weryfikacji kliknij przycisk Menu główne .

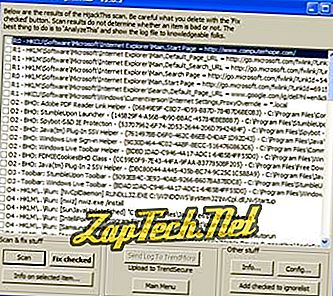

Następnie wybierz pierwszy przycisk Wykonaj skanowanie systemu i zapisz plik dziennika, aby rozpocząć skanowanie systemu. Po zakończeniu zobaczysz ekran podobny do pokazanego poniżej i nowe okno Notatnika wyświetlające nowy dziennik HijackThis.

Jeśli generujesz ten dziennik do analizy online, skopiuj cały dziennik do schowka, naciskając Ctrl + A, aby zaznaczyć cały tekst. Po podświetleniu kliknij Edytuj i Kopiuj. Po wykonaniu tej czynności można ją wkleić na stronie forum lub w narzędziu HijackThis, takim jak narzędzie procesu Computer Hope Windows.

Plik dziennika HijackThis jest również zapisywany na twoim komputerze w domyślnym katalogu „C: pliki programu Trend Micro HijackThis” i może być dołączony do postu na forum lub wysłany do innego użytkownika w wiadomości e-mail do analizy.

Zrozumienie wyników

Na pierwszy rzut oka wyniki mogą wydawać się przytłaczające, ale dziennik zawiera wszystkie informacje i potencjalne lokalizacje, w których szkodliwe oprogramowanie może zaatakować komputer. Poniżej znajduje się krótki opis każdej z tych sekcji w celu ogólnego zrozumienia, czym one są.

Uwaga: HijackThis jest zaawansowanym narzędziem i może modyfikować Rejestr i inne pliki systemowe, które mogą powodować dodatkowe problemy z komputerem. Upewnij się, że postępowałeś zgodnie ze wskazówkami powyżej, robisz kopie zapasowe zmian i wiesz, co zostało naprawione przed naprawieniem zaznaczonych elementów.

R0 - sekcje R3

Wartości rejestru systemu Windows, które zostały utworzone i zmienione w odniesieniu do przeglądarki Microsoft Internet Explorer. Często złośliwe oprogramowanie atakuje te wartości rejestru, aby zmienić domyślną stronę główną, stronę wyszukiwania itp. Poniżej przedstawiono przykład wartości R0.

R0 - HKCU Oprogramowanie Microsoft Internet Explorer Główny, Strona startowa = //www.computerhope.com/

F0 - sekcje F3

Przegląd wszystkich wyświetlanych plików ładowanych z plików system.ini lub win.ini.

N1 - sekcje N4

Podobnie do sekcji R0-R3, sekcje te są częścią pliku prefs.js, który odnosi się do przeglądarek Netscape i Mozilla Firefox. Sekcje N1-N4 mogą zostać zaatakowane, aby zmienić domyślną stronę główną, stronę wyszukiwania itp.

Sekcja O1

Ta sekcja będzie zawierała wszelkie przekierowania pliku hosta, które zostały wprowadzone do pliku hostów Windows. Przekierowania to kolejny typ ataku, który przekierowuje nazwę domeny na inny adres IP. Na przykład atak może użyć tego do przekierowania adresu URL banku do innej witryny w celu kradzieży informacji logowania. Poniżej znajduje się przykład linii O1.

O1 - Hosty: :: 1 localhost

Sekcja O2

Ta sekcja zawiera wszelkie internetowe obiekty BHO (Browser Helper Object) z CLSID (załączone w {}) zainstalowane na komputerze. Poniżej znajduje się przykład linii O2.

O2 - BHO: Adobe PDF Reader Link Helper - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C: Pliki programów Typowe pliki Adobe Acrobat ActiveX AcroIEHelper.dll Sekcja O3

W tej sekcji zostaną wyświetlone wszystkie paski narzędzi programu Microsoft Internet Explorer, które są zainstalowane na komputerze. Chociaż istnieje wiele legalnych pasków narzędzi przeglądarki, istnieje również wiele złośliwych pasków narzędzi i pasków narzędzi instalowanych przez inne programy, których możesz nie chcieć. Poniżej znajduje się przykład linii O3.

O3 - Pasek narzędzi: Pasek narzędzi StumbleUpon - {5093EB4C-3E93-40AB-9266-B607BA87BDC8} - C: Pliki programów StumbleUpon StumbleUponIEBar.dll Sekcja O4

Jedna z najczęściej przeglądanych sekcji, sekcja O4 zawiera wszystkie programy, które są automatycznie ładowane w rejestrze systemu Windows przy każdym uruchomieniu komputera. Poniżej znajduje się przykład tej linii.

O4 - HKLM .. Uruchom: [NvCplDaemon] RUNDLL32.EXE C: WINDOWS 32 NvCpl.dll, NvStartup

Sekcja O5

W tej sekcji wyświetlane są wszystkie ikony Panelu sterowania systemu Windows, które zostały wyłączone, gdy są pokazywane. Niektóre złośliwe oprogramowanie może wyłączyć Panel sterowania systemu Windows, aby zapobiec rozwiązywaniu problemów spowodowanych przez program.

Sekcja O6

Jeśli dowolne opcje przeglądarki Microsoft Internet Explorer zostały wyłączone przez zasady, powinny zostać naprawione.

Sekcja O7

Ta sekcja jest wyświetlana, jeśli dostęp do Edytora rejestru (regedit) został wyłączony. Jeśli jest obecny, powinien zostać naprawiony.

Sekcja O8

Wszelkie dodatkowe funkcje, które zostały dodane do Microsoft Internet Explorer, pokazują menu prawym przyciskiem myszy w tej sekcji. Poniżej znajduje się przykład tej linii.

O8 - Dodatkowy element menu kontekstowego: i Windows Live Search - res: // C: Program Files Windows Live Toolbar msntb.dll / search.htm.

Sekcja O9

Zostaną wyświetlone wszystkie dodatkowe przyciski lub elementy menu dodane do Microsoft Internet Explorer. Poniżej znajduje się przykład tej linii.

O9 - Przycisk dodatkowy: StumbleUpon - {75C9223A-409A-4795-A3CA-08DE6B075B4B} - C: Pliki programów StumbleUpon StumbleUponIEBar.dll. Sekcja O10

Ta sekcja wyświetla wszystkie porywacze Windows Winsock. Chociaż linie te można naprawić z HijackThis, ponieważ działa Winsock, sugerujemy użycie LSP-Fix alternatywnego narzędzia zaprojektowanego do naprawienia tej sekcji, jeśli zostanie znaleziony. Poniżej znajduje się przykład tej linii.

O10 - Nieznany plik w Winsock LSP: c: windows system32 nwprovau.dll

Sekcja O11

Wyświetla dowolną dodatkową grupę, która została dodana do sekcji Opcje zaawansowane Microsoft Internet Explorer.

Sekcja O12

Ta sekcja wyświetla wszystkie wtyczki Microsoft Internet Explorer, które zostały zainstalowane na komputerze.

Sekcja O13

Wyświetla wszelkie zmiany wprowadzone w domyślnym prefiksie // przeglądarki Microsoft Internet Explorer. Używane, gdy użytkownik wpisuje adres URL, ale nie dodaje „//” z przodu.

Sekcja O14

Ta sekcja wyświetla wszelkie zmiany w pliku iereset.inf, które zostały dokonane. Ten plik jest używany podczas przywracania ustawień programu Microsoft Internet Explorer do ustawień domyślnych.

Sekcja O15

Wyświetla wszelkie zmiany strefy zaufanej Microsoft Internet Explorer. Jeśli nie dodałeś lub nie rozpoznałeś tej sekcji, zalecamy naprawienie jej za pomocą HijackThis. Poniżej znajduje się przykład linii O15.

O15 - Trusted Zone: //www.partypoker.com

Sekcja O16

Wyświetla wszystkie obiekty ActiveX Microsoft Internet Explorer. Poniżej znajduje się przykład tej linii.

O16 - DPF: {0CCA191D-13A6-4E29-B746-314DEE697D83} (Facebook Photo Uploader 5) - //upload.facebook.com/controls/FacebookPhotoUploader5.cab. Sekcja O17

Ta sekcja wyświetla potencjalne porwania DNS i domeny. Poniżej znajduje się przykład tej linii.

O17 - HKLM System CCS Usługi PCpip {F30B90D7-A542-4DAD-A7EF-4FF23D23587B}: Serwer nazw = 203.23.236.66 203.23.236.69. Sekcja O18

Pokazane zostaną wszelkie porywacze protokołu. Jeśli ta sekcja jest widoczna, zaleca się jej naprawienie przez HijackThis.

O18 - Protokół: sacore - {5513F07E-936B-4E52-9B00-067394E91CC5} - c: PROGRA ~ 1 mcafee SITEAD ~ 1 mtplpl.dll. Sekcja O19

Ta sekcja wyświetla wszystkie wprowadzone zmiany arkuszy stylów CSS. Jeśli nie używasz niestandardowego arkusza stylów, zaleca się użycie HijackThis do naprawienia tej sekcji.

Sekcja O20

W tej sekcji wszystko, co jest ładowane za pośrednictwem aplikacji APPInit_DLL lub Winlogon w tej sekcji. Poniżej znajduje się przykład każdej z tych linii.

O20 - AppInit_DLLs: avgrsstx.dll

O20 - Winlogon Powiadom:! SASWinLogon - C: Program Files SUPERAntiSpyware SASWINLO.DLL.

Sekcja O21

Wszystko, co jest ładowane w kluczu rejestru SSODL (ShellServiceObjectDelayLoad) systemu Windows, zostanie pokazane w tej sekcji.

Sekcja O22

Ta sekcja pokazuje wszystkie klucze rejestru systemu Windows udostępnione przez SharedTaskScheduler. Poniżej znajduje się przykład tej linii.

O22 - SharedTaskScheduler: Windows DreamScene - {E31004D1-A431-41B8-826F-E902F9D95C81} - C: Windows System32 DreamScene.dll. Sekcja O23

W tej sekcji wszystkie usługi uruchamiania systemu Windows XP, NT, 2000, 2003 i Vista są wyświetlane w tej sekcji. Poniżej znajduje się przykład tej linii.

O23 - Usługa: Skaner poczty e-mail AVG8 (avg8emc) - AVG Technologies CZ, sro - C: PROGRA ~ 1 AVG AVG8 avgemc.exe.

Sekcja O24

Wreszcie sekcja O24 to wszelkie składniki Microsoft Desktop Active Desktop, które są zainstalowane na komputerze. Jeśli nie używasz Active Desktop lub nie rozpoznajesz nazwy, sugerujemy, abyś je naprawił. Poniżej znajduje się przykład tej linii.

O24 - Komponent pulpitu 1: (bez nazwy) - //mbox.personals.yahoo.com/mbox/mboxlist.